DORA:倒計時開始了

明年,德國 3,600 多家公司必須實施歐盟DORA法規。 該法規旨在更好地保護金融部門免受網絡威脅。 具體的時間表是怎樣的? 金融行業的公司等待著什麼呢? ——IT 監管總監 Jens Obermöller

2023 年夏天,網絡犯罪團伙 Clop 利用了數據傳輸程序 MoveIT 中的漏洞。 在世界各地,數千家公司及其客戶受到數據洩露的影響。 其中包括大量與使用該計劃的第三方服務提供商合作的德國金融機構和保險公司。

這個例子說明了金融部門的依賴性有多大。 內部 IT 系統故障或網絡攻擊可能會造成嚴重後果,其影響遠遠超出直接受到影響的公司。 即使這些中斷並未發生在金融機構本身,它們也會帶來風險。 因此,關鍵第三方服務提供商的重要性日益凸顯。 他們的職責是管理大量金融行業公司的關鍵任務,這導致了高度集中的風險。

BaFin關注的網絡威脅

BaFin長期以來一直關注這些威脅,並對銀行、保險公司、資產管理公司和支付服務提供商的 IT 提出了相應的要求。 在歐洲層面,《數字運營彈性法案》(DORA) 現已制定了管理金融領域網絡威脅和 ICT(信息和通信技術)安全的標準化要求。

DORA 最重要的成就是創建了單一規則手冊,即適用於整個歐洲的 ICT 風險管理監管框架。 據估計,DORA 適用於歐洲20,000多家金融實體。 實際上,所有已經受到監管的機構和企業以及眾多其他第三方服務提供商都有義務遵守這一監管框架。 在德國,DORA 適用於3,600多個金融部門實體。

申請前的時間表

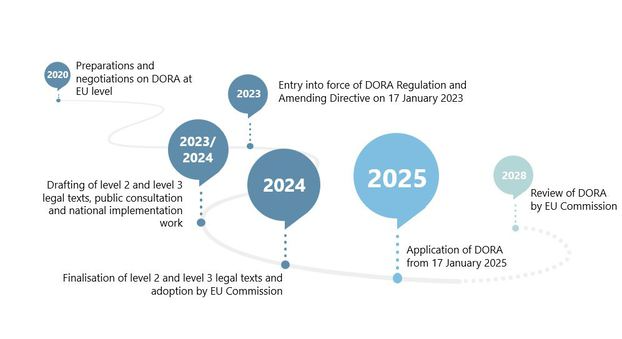

歐盟法規於 2023 年 1 月生效,機構和企業從 2025 年 1 月起必須遵守 DORA 要求(見圖 1)。 歐洲三個監管機構——歐洲銀行管理局(EBA)、歐洲證券和市場管理局(ESMA)以及歐洲保險和職業養老金管理局(EIOPA)——一直在聯合制定監管技術標準,實施技術標準和指南,旨在 進一步指定DORA。

圖1:DORA – 開發和進一步時間表

ICT風險管理:責任不能委託

DORA 的核心要素是 ICT 風險管理的要求(見圖 2)。 這些旨在增強公司抵禦網絡威脅的能力,並使他們即使在中斷期間或中斷後也能保持流程運行。 該法規強調,管理公司 ICT 風險的責任在於管理層,即董事總經理或執行董事會成員。

不僅如此,他們還負責定義和批准數字運營彈性戰略並適當預算成本。 必要的專業知識必須始終保持最新。 金融行業的公司還有義務建立ICT風險控制職能。 這包含 IT 監管要求中已規定的信息安全官職能要素,但在其他方面有所不同。

為了應對ICT風險,必須對ICT風險進行徹底、全面的管理,並記錄相關措施。 對此的具體要求符合國際、國內和特定行業的最佳實踐和標準。 在標準和技術方面,DORA本質上是中立的——它旨在使金融行業的公司能夠根據基於風險和比例的方法來實施要求。

整個金融部門報告 ICT 事件的要求

DORA 要求金融行業的公司以應有的謹慎和關注來管理與 ICT 相關的事件。 金融實體必須監控、記錄和報告所有 ICT 相關事件,並根據 DORA 第 18 條規定的標準進行分類。 重大事件必須報告主管監督機關。

對於許多受監管的公司來說,這並不是什麼新鮮事——支付服務提供商目前有義務根據支付服務第二指令(PSD II 指令)遵守類似的報告和通知要求。 關於整個聯盟高共同水平網絡安全措施的歐盟指令(NIS 2 指令)也為德國聯邦信息安全辦公室法案 (Gesetz über das Bundesamt für Sicherheit in der Informationstechnik – BSI 法案)。

DORA 標準化了這些義務,將其擴展到整個金融部門,並指定 BaFin 為這些報告的接收者。 BaFin 立即將報告傳遞給 BSI、相應的歐洲監管機構(EBA、ESMA 或 EIOPA)以及其他相關方(如果適用),例如歐洲中央銀行。 除了 ICT 相關事件的報告系統外,DORA 還引入了報告重大網絡威脅的自願系統。

金融實體必須測試數字運營彈性

根據 DORA,所有金融實體都有義務通過建立基於風險的相稱測試計劃來徹底審查其信息和通信技術。 DORA 第 16 條規定,微型企業和其他一些金融實體可以享受測試計劃的豁免,但沒有測試義務。 例如,該測試程序旨在分析開源軟件、評估網絡安全並審查金融實體的物理安全。 其他示例包括基於場景的測試、兼容性測試和滲透測試。

金融部門選定的關鍵實體還應該進行威脅主導的滲透測試 (TLPT),其中黑客被分配識別公司 IT 漏洞的任務。 目標是消除任何安全漏洞。 這些測試的細節將在監管技術標準 (RTS) 中規定,該標準將在很大程度上借鑑歐洲 TIBER-EU 框架。 之前的德國同等產品 TIBER-DE 是自願性的,通過 DORA 成為強制性的。 監管機構將向金融實體提供證明,確認 TLPT 已按照監管要求成功執行。 DORA 提供對這些證明的跨境認可。 但從 BaFin 的角度來看,TLPT 不僅具有監管目的,而且還具有監管目的。 最重要的是,它們是金融實體洞察力的來源。

關注第三方

DORA 還關注金融市場公司使用 ICT 第三方服務提供商提供的服務時可能出現的風險。 使用這些服務的公司有義務在整個生命週期內監控這些風險。

在簽署任何合同之前必須進行風險分析。 此外,公司有義務進行盡職調查,以評估服務提供商的適合性。 例如,金融實體必須考慮其對特定 ICT 第三方服務提供商的依賴程度以及合同關係可能產生的風險。 他們需要針對關鍵或重要的外包職能制定退出策略。 DORA 還對合同安排提出了要求,例如,如果發生涉及其服務的 ICT 相關事件,服務提供商必須同意提供支持。

所有 ICT 合同安排都必須記錄在信息登記冊中,BaFin 可以將其用作識別關鍵 ICT 第三方服務提供商的基礎。 因此,該登記冊對關鍵 ICT 第三方服務提供商的歐洲監督框架做出了重要貢獻。

金融實體何時應暫停使用服務提供商提供的服務?

歐盟金融市場監管這一全新要素的重點是被歐洲監管機構指定為關鍵的 ICT 第三方服務提供商。 此類服務提供商的運營中斷可能會嚴重影響整個市場金融服務的穩定性、連續性或質量。 指定時還考慮了金融實體的關鍵或重要功能對 ICT 第三方服務提供商的依賴程度。 監督任務產生的費用將從向關鍵 ICT 第三方服務提供商徵收的費用中支付。

在這方面,首席監督者被賦予了關鍵作用。 該職能始終由歐洲三個監管機構之一(EBA、ESMA 或 EIOPA)執行,具體取決於 ICT 第三方服務提供商主要運營的特定行業。 首席監督員由來自國家和歐洲監管機構的專家組成的聯合檢查小組提供支持。

首席監管者有權向關鍵 ICT 第三方服務提供商索取信息並對其進行控制和檢查,還可能處以罰款。 例如,監控ICT第三方服務提供商是否遵守ICT風險管理要求。 如果出現違規行為,首席監督員可以向關鍵的 ICT 第三方服務提供商提出建議。 如果服務提供商未能聽取這些建議,包括 BaFin 在內的國家監管機構可能會要求金融實體暫時中止與服務提供商的合作,甚至完全停止與提供商的合作。 某些措施也可以在歐洲監管機構的網站上發佈。

通過演練做好應對緊急情況的準備

DORA 建議金融實體相互交換有關網絡威脅的信息和情報,例如妥協指標。 建議各實體共享攻擊者的策略、技術和程序以及相關係統的網絡安全警報和配置設置,以便相互學習。

BaFin也希望積極參與這次交流。 作為信息通信技術相關事件報告的未來接收者,BaFin將掌握有利於整個金融市場的有價值的信息。 危機管理和應急演習也將更多地成為 BaFin 未來的重點。 畢竟,金融實體和德國監管機構都需要為緊急情況做好準備——換句話說,就是所有預防措施和防禦機制都無法生效的情況。 金融實體應對這種極端情況的最佳手段是通過演習。 通過這種方式,可以測試跨部門的溝通渠道和反應,並優化危機情況下的協作。

請先 登錄後發表評論 ~